Para garantizar la seguridad de los datos en las bases de datos, es fundamental comprender y aplicar una serie de reglas y restricciones diseñadas específicamente para proteger la integridad, confidencialidad y disponibilidad de la información almacenada. Estas reglas y restricciones, conocidas como «reglas de seguridad y restricciones», abarcan una amplia gama de medidas técnicas y prácticas que se implementan en varios niveles de la infraestructura de la base de datos y en los procedimientos operativos. Aquí, exploraremos algunas de las principales consideraciones en cuanto a seguridad y restricciones en las bases de datos:

-

Autenticación y Autorización: La autenticación se refiere al proceso de verificar la identidad de los usuarios que intentan acceder a la base de datos, mientras que la autorización determina qué acciones específicas están permitidas para cada usuario autenticado. Se utilizan contraseñas seguras, certificados digitales u otros métodos de autenticación para garantizar que solo usuarios autorizados puedan acceder a los datos, y se establecen roles y privilegios para controlar las acciones que pueden realizar en la base de datos.

“Link To Share” es tu plataforma de marketing integral para guiar a tu audiencia hacia todo lo que ofreces, fácil y profesionalmente. • Páginas de perfil (Bio) modernas y personalizables • Acorta enlaces con análisis avanzados • Genera códigos QR interactivos con tu marca • Aloja sitios estáticos y administra tu código • Herramientas web variadas para impulsar tu negocio -

Cifrado de Datos: El cifrado es una técnica fundamental para proteger la confidencialidad de los datos almacenados en la base de datos. Se puede aplicar cifrado a nivel de columna, a nivel de tabla o incluso a nivel de archivo para garantizar que los datos sean ilegibles para usuarios no autorizados. Además, se pueden utilizar técnicas de cifrado tanto en reposo como en tránsito para proteger los datos mientras están almacenados en la base de datos o se transmiten a través de redes.

-

Control de Acceso: El control de acceso se refiere a los mecanismos utilizados para regular quién puede acceder a qué datos y en qué circunstancias. Esto implica la implementación de políticas de acceso basadas en roles, la auditoría de acceso para rastrear y monitorear las actividades de los usuarios, y la aplicación de restricciones de acceso basadas en criterios como la ubicación, el tiempo y el dispositivo utilizado para acceder a la base de datos.

-

Integridad de los Datos: La integridad de los datos se refiere a la precisión y consistencia de la información almacenada en la base de datos. Para garantizar la integridad de los datos, se utilizan técnicas como la aplicación de restricciones de integridad (tales como restricciones de clave primaria y extranjera), la validación de datos en el momento de la entrada y la implementación de mecanismos de recuperación ante fallos para evitar la corrupción de los datos.

-

Auditoría y Registro de Eventos: La auditoría y el registro de eventos son componentes críticos de cualquier estrategia de seguridad de base de datos. Estos mecanismos permiten rastrear y registrar todas las actividades realizadas en la base de datos, incluyendo los intentos de acceso, las modificaciones de datos y los errores de autenticación. Los registros de auditoría proporcionan una pista de auditoría que puede ser utilizada para investigar incidentes de seguridad, cumplir con requisitos regulatorios y mejorar las políticas de seguridad existentes.

-

Actualizaciones y Parches de Seguridad: Es crucial mantener actualizada la infraestructura de la base de datos mediante la aplicación regular de actualizaciones y parches de seguridad proporcionados por el proveedor de la base de datos. Estas actualizaciones y parches corrigen vulnerabilidades conocidas y fortalecen las defensas contra nuevas amenazas de seguridad, reduciendo así el riesgo de explotación por parte de atacantes malintencionados.

-

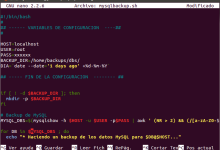

Respaldo y Recuperación de Datos: El respaldo regular de los datos es esencial para garantizar la disponibilidad y la recuperación de la información en caso de fallos del sistema, desastres naturales o incidentes de seguridad. Se deben implementar políticas de respaldo que definan la frecuencia y el método de respaldo, así como los procedimientos de recuperación de datos en caso de pérdida o corrupción de la información.

-

Monitoreo de Seguridad: El monitoreo continuo de la seguridad de la base de datos es fundamental para detectar y responder rápidamente a posibles amenazas y vulnerabilidades. Esto implica el uso de herramientas de monitoreo de seguridad que supervisen el tráfico de la red, las actividades de los usuarios y las métricas de rendimiento de la base de datos, y alerten sobre cualquier anomalía o comportamiento sospechoso que pueda indicar una violación de seguridad.

En resumen, la seguridad de los datos en las bases de datos se logra a través de la implementación de múltiples capas de protección, que incluyen medidas de autenticación, cifrado, control de acceso, integridad de datos, auditoría, actualizaciones de seguridad, respaldo y monitoreo. Al seguir las mejores prácticas y cumplir con las regulaciones de seguridad aplicables, las organizaciones pueden mitigar eficazmente los riesgos de seguridad y garantizar la protección de su información crítica.

Más Informaciones

Por supuesto, profundicemos en algunos aspectos adicionales relacionados con la seguridad y las restricciones en las bases de datos:

-

Políticas de Retención de Datos: Las políticas de retención de datos establecen los criterios para determinar cuánto tiempo deben conservarse los datos en la base de datos antes de ser eliminados. Estas políticas pueden ser dictadas por requisitos legales, reglamentarios o empresariales, y ayudan a garantizar que los datos se mantengan durante el período necesario para cumplir con obligaciones legales o para respaldar operaciones comerciales, mientras se minimiza el riesgo de almacenamiento innecesario de datos sensibles.

-

Protección contra Amenazas Internas: Además de protegerse contra amenazas externas, las organizaciones también deben estar preparadas para enfrentar amenazas internas, que pueden surgir de empleados malintencionados, errores humanos o negligencia. Se pueden implementar controles adicionales, como la segregación de funciones y la supervisión de actividades de usuario, para mitigar el riesgo de abuso de privilegios por parte de usuarios internos y proteger los datos de accesos no autorizados dentro de la organización.

-

Gestión de Vulnerabilidades: La gestión de vulnerabilidades es un proceso continuo que implica la identificación, evaluación y mitigación de vulnerabilidades en la infraestructura de la base de datos. Esto incluye la realización de evaluaciones de seguridad regulares, la aplicación de medidas de corrección para abordar vulnerabilidades identificadas y la supervisión de fuentes de información de seguridad, como bases de datos de vulnerabilidades y boletines de seguridad, para estar al tanto de nuevas amenazas y vulnerabilidades.

-

Privacidad de los Datos: La protección de la privacidad de los datos es un aspecto crucial de la seguridad de la base de datos, especialmente en el contexto de regulaciones de privacidad de datos como el Reglamento General de Protección de Datos (GDPR) en la Unión Europea o la Ley de Privacidad del Consumidor de California (CCPA). Esto implica implementar controles de acceso granular para proteger datos personales y confidenciales, así como cumplir con requisitos de notificación de brechas de datos en caso de que se produzca una violación de seguridad.

-

Formación y Concienciación de los Usuarios: La formación y concienciación de los usuarios son componentes esenciales de cualquier estrategia de seguridad de base de datos. Los usuarios deben recibir formación regular sobre las políticas de seguridad de la organización, las mejores prácticas para proteger los datos y los riesgos asociados con el manejo inadecuado de la información. Fomentar una cultura de seguridad en toda la organización ayuda a reducir la probabilidad de errores humanos y a fortalecer las defensas contra ataques internos y externos.

-

Pruebas de Penetración y Evaluaciones de Seguridad: Las pruebas de penetración y las evaluaciones de seguridad son actividades importantes para evaluar la resistencia de la infraestructura de la base de datos frente a posibles ataques y vulnerabilidades. Estas pruebas implican simular ataques de hackers u otras amenazas para identificar puntos débiles en la seguridad de la base de datos y tomar medidas correctivas para mitigar los riesgos identificados.

-

Cumplimiento Normativo: Las organizaciones deben cumplir con una variedad de regulaciones y estándares relacionados con la seguridad de los datos, dependiendo de la industria en la que operan y de la ubicación geográfica. Algunos ejemplos incluyen la Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA) en el sector de la salud, las Normas de Seguridad de Datos del Estándar de Seguridad de la Industria de Tarjetas de Pago (PCI DSS) en la industria de pagos, y muchas otras regulaciones sectoriales y regionales.

En conclusión, la seguridad de los datos en las bases de datos es un proceso multifacético que requiere la implementación de diversas medidas técnicas y prácticas para proteger la información contra amenazas internas y externas. Al adoptar un enfoque integral que abarque aspectos como la autenticación, el cifrado, el control de acceso, la integridad de los datos y el cumplimiento normativo, las organizaciones pueden mitigar eficazmente los riesgos de seguridad y garantizar la protección de sus activos de datos más críticos.